本帖最后由 乐哈哈yoyo 于 2019-6-11 16:47 编辑

主动扫描 设置代理

浏览器设置代理

安装证书

运行业务流程进行流量捕捉

开始扫描

结合sqlmap进行sql注入测试将请求存为本地文件

sqlmap引入进行扫描

越权检测描述未授权访问漏洞,是在攻击者没有获取到登录权限或未授权的情况下,或者不需要输入密码,即可通过直接输入网站控制台主页面地址,或者不允许查看的链接便可进行访问,同时进行操作。 检测点- 已知Web网站具有登录页面。或者具有不允许访问的目录或功能。

- 不用登录,可通过链接直接访问用户页面功能

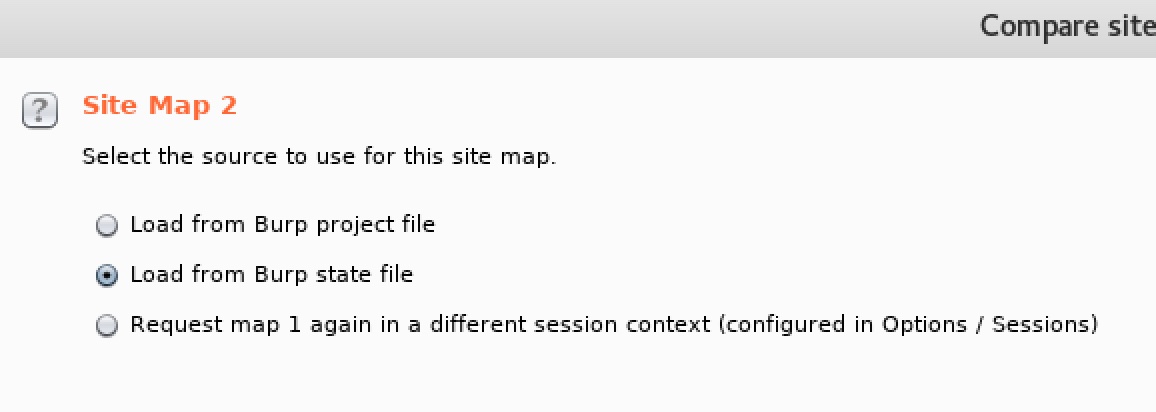

这里我们可以使用burp的sitemap 对比的功能,以下是操作过程

- 首先,使用一个身份跟角色进行业务请求

- 将之保存为state

- 重新使用另外一个身份和角色登录

- 对比两次请求的不同。

暴力破解漏洞描述暴力破解的基本思想是根据题目的部分条件确定答案的大致范围,并在此范围内对所有可能的情况逐一验证,直到全部情况验证完毕。若某个情况验证符合题目的全部条件,则为本问题的一个解;若全部情况验证后都不符合题目的全部条件,则本题无解。常常存在于网站的登录系统中,通过对已知的管理员用户名,进行对其登录口令的大量尝试。 检测描述- 已知Web网站具有登录页面。

- 登录页面无验证码,无锁定机制。。

具体攻击可以使用burp的Intruder模块,此模块提供四种攻击方式: sniper 狙击手模式,一组poc依次替换,发动攻击对服务器进行暴力破解.

Battering ram 攻城锤模式,也是指定单一的POC,与sniper不同的是,它可以指定多个位置,使用单一的POC进行攻击。如下所示:

pitchfork 鱼叉攻击模式,假如有两个位置: 第一组使用的是A和B,第二组使用的就是C和D。如下所示:

cluster 最后我们看一下炸弹攻击

CSRF攻击什么是csrf攻击 检测描述首先我们使用已经捉到链接,生成POC

将POC复制写入一个html文件

打开html

我们可以看到一个submit request的请求,如果点击这个请求触发了跳转或者服务器端的数据发生了变化,那就说明我们的服务存在csrf攻击。

|  /1

/1

关于我们

关于我们